Avaliação de Riscos baseada em Arquitetura Corporativa com ArchiMate

Postado em 18 de dez. de 2018 por Antonio Plais

Originalmente postado por Henk Jonkers*, no blog da BiZZdesign – Tradução autorizada

Até pouco tempo, a segurança da TI era o domínio exclusivo dos especialistas em segurança. No entanto, nos últimos anos, as organizações começaram a compreender que os riscos relacionados com a TI não podem ser vistos em isolamento, e deveriam ser considerados como uma parte integral do Gerenciamento de Segurança e Risco Corporativo (ERSM-Enterprise Risk and Security Management). O ERSM inclui métodos e técnicas usadas por organizações para gerenciar todos os tipos de risco relacionados com a realização dos seus objetivos.

É bastante natural colocar o ERSM no contexto da Arquitetura Corporativa, que fornece uma visão holística sobre a estrutura e o desenho da organização. Assim sendo, não é uma surpresa que métodos de arquitetura corporativa, tais como o TOGAF, incluam capítulos sobre risco e segurança (embora a integração destes tópicos com a abordagem geral ainda esteja aberta para melhorias), e frameworks de segurança, como o SABSA, mostram uma notável similaridade com o framework Zachman para Arquitetura Corporativa. E, como um corolário, também faz muito sentido usar a linguagem ArchiMate para modelar os aspectos de risco e segurança.

Em uma postagem anterior, apresentamos um método para o gerenciamento de risco e segurança corporativo com ArchiMate. Esta postagem propõe um mapeamento inicial dos conceitos de risco e segurança para conceitos do ArchiMate, e ilustra como estes conceitos podem ser usados como uma base para realizar uma avaliação de risco no nível corporativo.

Mapeamento dos conceitos de risco para o ArchiMate

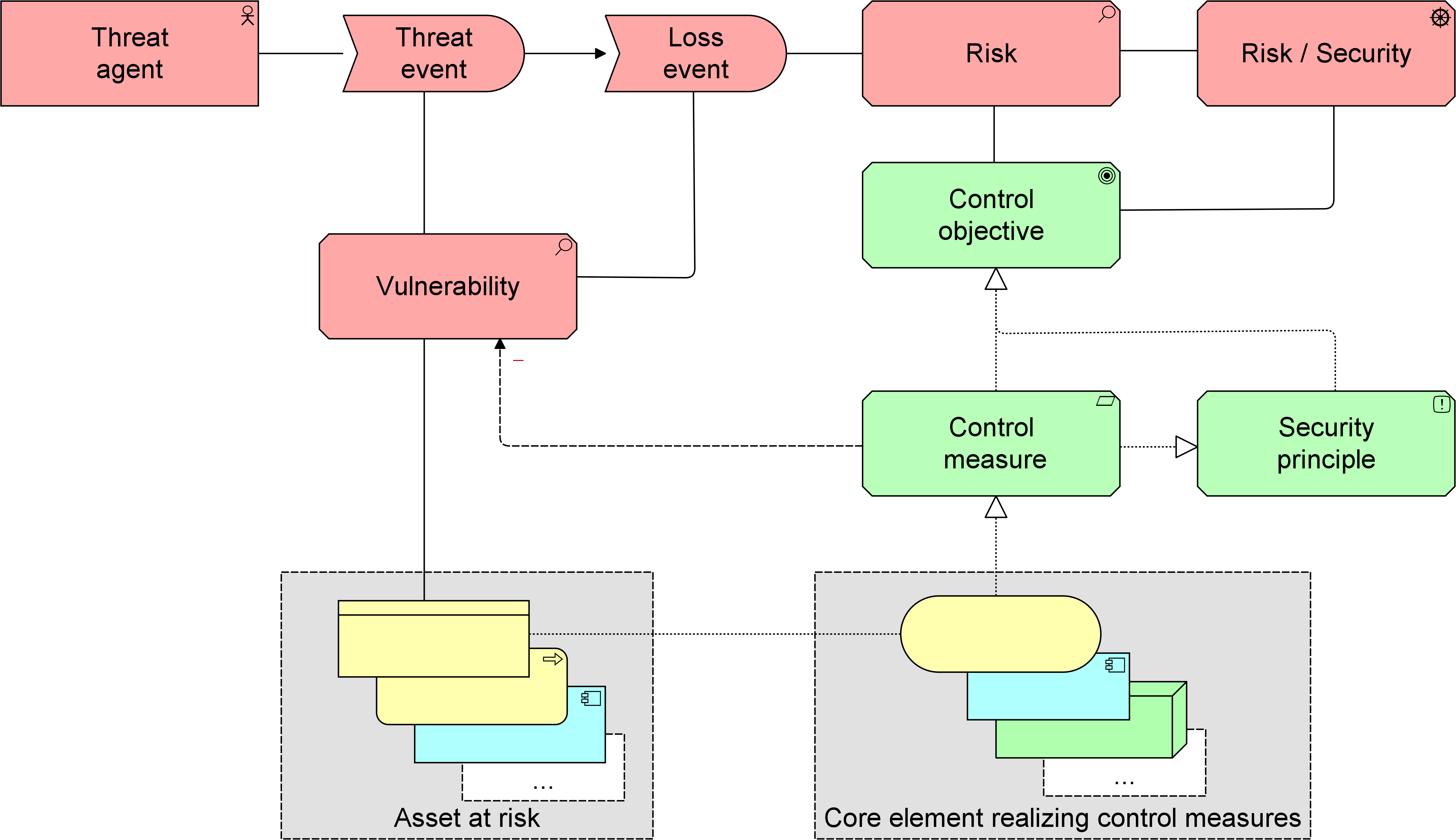

A maioria dos conceitos usados nos padrões de ERSM pode ser facilmente mapeada para conceitos existentes do ArchiMate. E, uma vez que o ERSM está preocupado com os riscos relacionados com a realização dos objetivos de negócio, estes são principalmente conceitos da do aspecto de motivação.

- Qualquer elemento central representado na arquitetura pode ser um ativo, i.e. alguma coisa de valor suscetível a perdas que a organização quer proteger. Estes ativos podem ter vulnerabilidades, o que pode torná-los alvo de ataques ou perda acidental.

- Uma ameaça pode resultar em eventos de ameaça, mirando as vulnerabilidades dos ativos, e podem ter um agente de ameaça associado, i.e., um ator ou componente que (intencionalmente ou não) causa a ameaça. Dependendo da capacidade da ameaça e da vulnerabilidade, a ocorrência de uma ameaça pode ou não levar a um evento de perda.

- Risco é uma avaliação (qualitativa ou quantitativa) da perda provável, em termos de frequência do evento de perda e da magnitude provável da perda (informalmente, ‘probabilidade vezes impacto’).

- Com base nos resultados da avaliação de risco, podemos decidir aceitar o risco ou estabelecer objetivos de controle (i.e. requisitos de segurança de alto nível) para mitigar o risco, levando a requisitos para medidas de controle. A seleção das medidas de controle podem ser guiadas por princípios de segurança previamente definidos. Essas medidas de controle são realizadas por qualquer conjunto de elementos centrais, tais como processos de negócio (por exemplo, processos de gerenciamento de riscos), serviços de aplicativo (por exemplo, serviços de autenticação) ou nós (por exemplo, um firewall).

Mapeamento dos conceitos de risco para o ArchiMate

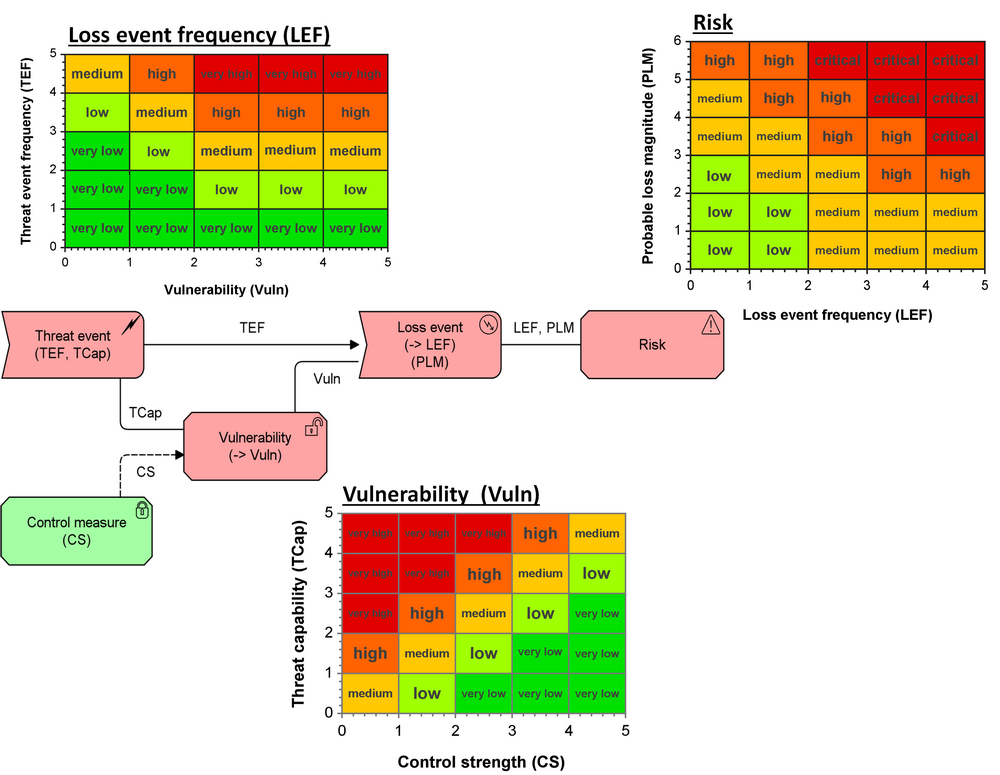

Usando um dos mecanismos de extensão descritos no padrão ArchiMate, atributos relacionados ao risco podem ser atribuídos a estes conceitos. A taxonomia FAIR (Factor Analysis of Information Risk), adotada pelo The Open Group, fornece um bom ponto de partida para isso.

Avaliação de Risco Qualitativa

Se houver estimativas acuradas suficientes para os valores de entrada, a análise de riscos quantitativa fornece a base mais confiável para a tomada de decisão baseada em riscos. No entanto, na prática, estas estimativas são geralmente difíceis de se obter. Assim sendo, o padrão FAIR propõe uma avaliação de risco baseada em métricas qualitativas (discretas), por exemplo, capacidade da ameaça variando de ‘muito baixa’ até ‘muito alta’, e risco variando de ‘baixo’ até ‘crítico’. A figura abaixo mostra como estes valores podem ser ligados aos elementos do modelo ArchiMate, e como eles podem ser visualizados através de ‘mapas de calor’:

- O nível de vulnerabilidade (Vuln) depende da capacidade da ameaça (TCap) e da força do controle (CS). Aplicar medidas de controle com uma força de controle alta reduz o nível de vulnerabilidade.

- A frequência do evento de perda (LEF) depende tando da frequência do evento de ameaça (TEF) como do nível de vulnerabilidade. Uma vulnerabilidade mais alta aumenta a probabilidade de que um evento de ameaça acionará um evento de perda.

- O nível de risco é determinado pela frequência do evento de perda e pela magnitude provável da perda (PLM).

Avaliação de Risco Qualitativa

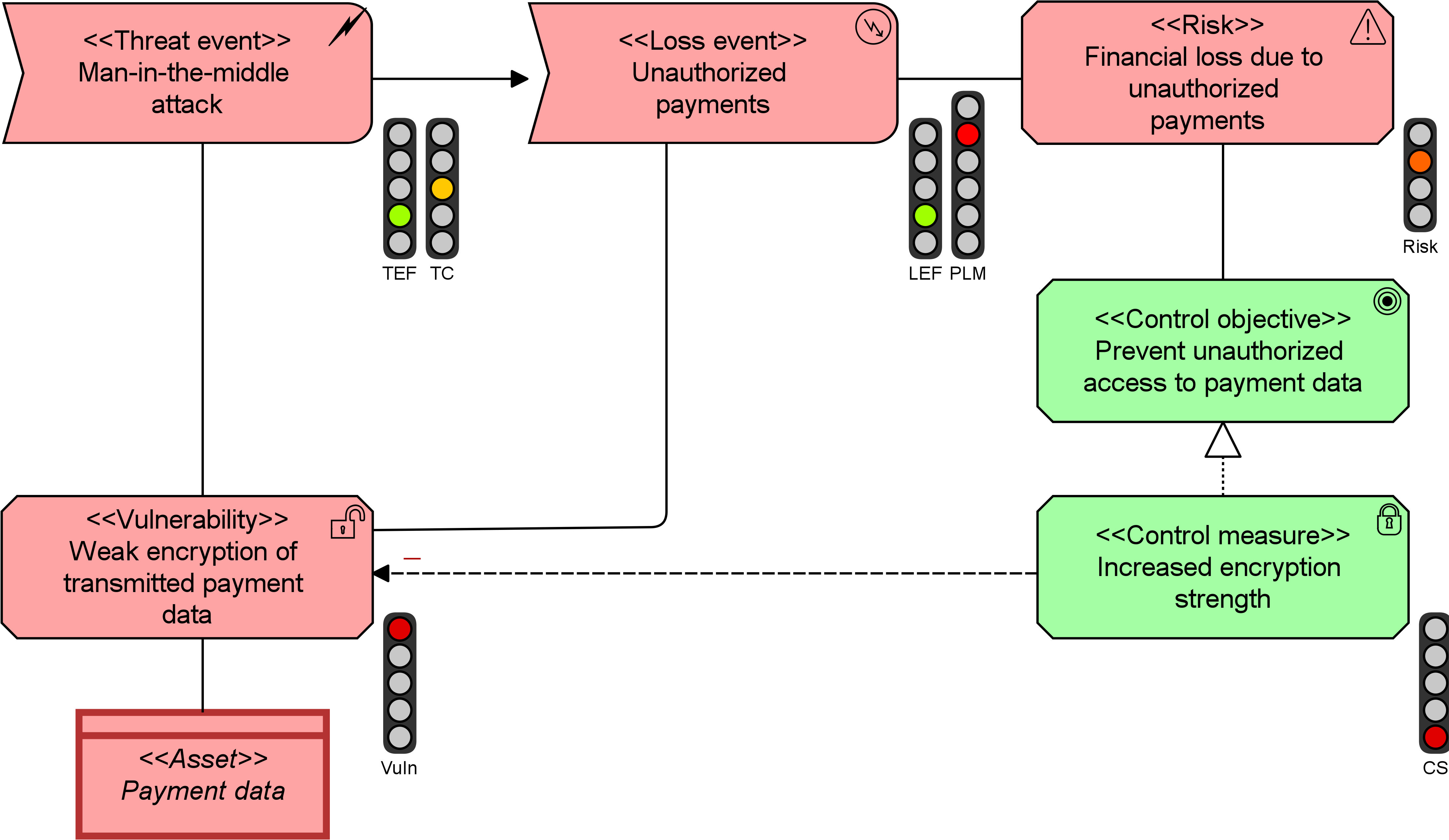

O exemplo abaixo mostra uma aplicação simples de uma avaliação como essa. Uma avaliação de vulnerabilidades de um sistema de pagamentos em uma seguradora mostrou que o nível de encriptação dos dados de pagamentos transmitidos é baixo (por exemplo, devido a uma versão obsoleta de protocolo de encriptação). Isso possibilita um ataque do tipo ‘homem-no-meio’, no qual um atacante pode modificar os dados para fazer pagamentos não-autorizados, por exemplo, através da mudança da conta bancária recebedora. Para um hacker com capacidades medianas (capacidade de ameaça média) e sem medidas de controle adicionais, isso leva a uma vulnerabilidade muito alta (de acordo com a matriz de vulnerabilidade acima). Assumindo uma frequência de evento de ameaça baixa (por exemplo, uma tentativa de ataque por mês, em média), de acordo com matriz de frequência de evento de perda, a frequência de evento de perda esperada é também baixa. Finalmente, assumindo uma magnitude de perda provável alta, o nível de risco resultante á alto. Como medida preventiva, um protocolo de encriptação mais forte pode ser aplicado. Através da modificação de parâmetros, pode ser mostrado que, aumentando a força do controle para ‘alto’ ou ‘muito alto’, o risco residual pode ser reduzido para médio. Uma redução adicional deste risco requer outras medidas como, por exemplo, medidas para limitar a magnitude de perda provável.

Exemplo de análise de risco

Conclusão

Através da ligação de propriedades relacionadas com riscos aos conceitos do ArchiMate, as análises de risco podem ser automatizadas com a ajuda de uma ferramenta de modelagem, como o Enterprise Studio. Desta forma, torna-se fácil analisar o impacto das mudanças nestes valores através da organização, bem como os efeitos potencial das medidas de controle para mitigar estes riscos. Por exemplo, o impacto no negócio dos riscos causados por vulnerabilidades nos sistemas ou na infraestrutura de TI podem ser visualizados de uma forma que suporta de forma ótima a tomada de decisão dos gerentes sobre segurança.

Para conhecer mais como o ArchiMate e o Bizzdesign Enterprise Studio podem ajudar a trazer o gerenciamento de riscos e a arquitetura corporativa para a mesma plataforma, entre em contato conosco.

* Henk Jonkers é consultor-pesquisador da Bizzdesign, empresa líder em ferramentas para modelagem da arquitetura corporativa, representada no Brasil pela Centus Consultoria.